A WAF szűri a webhelyed magukat álcázni igyekvő látogatóit.

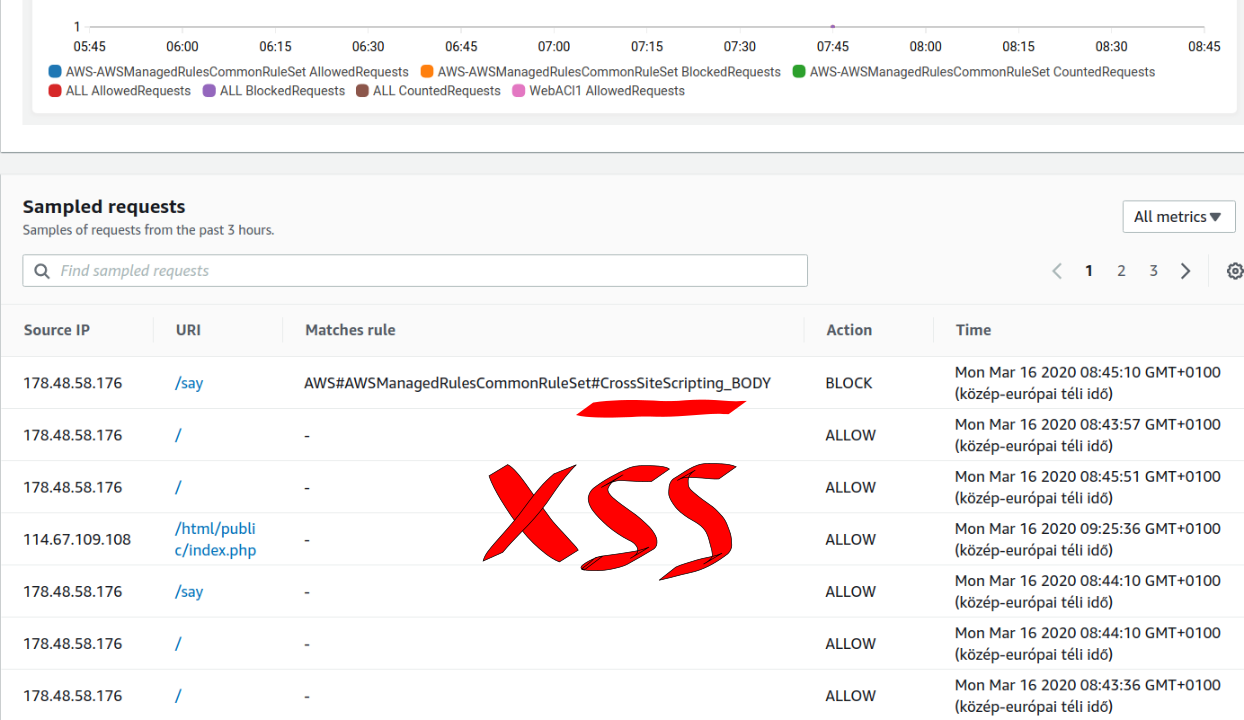

Az AWS WAF egy alkalmazásszintű (layer 7) tűzfal, és arra való, hogy a webes alkalmazásaidat védje mindenféle támadásoktól.

A szolgáltatás öt dolláros alapdíja mellett szabályonként fizetsz egy dollárt havonta, és még hatvan centet minden millió beérkező kérést követően, azaz nem a hobbi-programozóknak szánják, bár ez igaz az egész AWS-re. A WAF vagy Application Load Balancerrel, API-Gateway-jel, vagy CloudFront disztribúcióval működik együtt, nem tudod egyszerű EC2-példány elé elhelyezni.

A szabályok nagyon részletesen finomhangolhatók, de akinek történetesen nincs erre egy teljes munkaidős munkatársa, annak is kínál felhasználási módot az AWS, nevezetesen menedzselt szabályok formájában. Ezek a szabályok, szabálygyűjtemények különféle támadáscsoportok ellen kínálnak védelmet. A múlt hétig a következő szabálygyűjtemények léteztek:

- alapgyűjtemény, többek között az OWASP publikációi alapján

- ismert rossz inputokat szűrő (megnehezítendő a sebezhetőségek feltárására irányuló próbálkozásokat)

- admin oldalak támadása ellen védekező

- botokat és hasonlókat üzemeltető, az AWS saját tapasztalatai alapján listába szedett IP-cím alapján szűrő

- Linux és Windows, valamint meg nem határozott POSIX operációs rendszer szintű sérülékenységeket szűrő

- PHP-alkalmazások hibáit szűrő

- SQL-adatbázisokat kihasználó támadásokat szűrő

- WordPress-hibákat szűrő

Nos, ezekhez érkezett a napokban az „Anonymous IP list” szabálygyűjtemény, ami a VPN-ekről, Tor-csomópontokról, proxykról és hosting-szolgáltatók felől érkező kapcsolatokat szűri.

Kérdés persze, hogy ha az az árukereső, amelyikről a webshopod a forgalma nagyját kapja, egy listázott hosting-szolgáltatónál üzemel, mi lesz a boltoddal. Persze ki tudod kapcsolni a szabály használatát, de ha tudsz konkrét IP-címeket megadni, akkor azt is megteheted, hogy a szabály bekapcsolása mellett azt a néhány IP-címet kivételként engedélyezed.

Boldog szűrögetést mindenkinek!